Wie KMUs sich mit KI vor Angriffen schützen können

Haben Sie sich jemals gefragt, warum selbst modernste Technologien kleine Unternehmen nicht vor digitalen Bedrohungen schützen? Die Antwort liegt nicht in der Technik selbst – sondern darin, wie sie genutzt wird.

Die Digitalisierung bringt Chancen, aber auch Risiken. Jeder dritte Mittelständler erlebt laut Studien Angriffe auf seine Systeme. Gleichzeitig fehlen oft Budgets und Fachkräfte, um komplexe Sicherheitslücken zu schließen.

Hier kommt intelligente Technologie ins Spiel. Sie analysiert Datenströme in Echtzeit, erkennt Muster und reagiert schneller als menschliche Teams. Doch wie lässt sich dieses Potenzial effizient nutzen – gerade bei begrenzten Ressourcen?

Wir zeigen Ihnen, wie Sie präventiv handeln, statt nur auf Zwischenfälle zu reagieren. Mit strategischem Einsatz lassen sich Schwachstellen minimieren und Angriffe bereits im Ansatz blockieren.

Schlüsselerkenntnisse

- Digitale Transformation erfordert neue Sicherheitsstrategien

- Automatisierte Systeme erkennen Bedrohungen schneller

- Ressourceneffizienz ist für KMU entscheidend

- Prävention spart langfristig Kosten und Zeit

- Datenanalyse bildet die Basis für Schutzmaßnahmen

Einführung: KI und Cybersicherheit im Mittelstand

Wie navigieren Unternehmen durch den digitalen Dschungel, wenn Angriffe immer raffinierter werden? Die Antwort liegt in der intelligenten Optimierung von Prozessen. Automatisierte Lösungen erkennen Bedrohungen, bevor sie kritisch werden – ein Gamechanger für begrenzte Budgets.

Hintergrund und Relevanz für KMU

Moderne Sicherheitssysteme analysieren Millionen von Datenpunkten pro Sekunde. Sie identifizieren Anomalien in Log-in-Versuchen, Netzwerkaktivitäten oder Dateizugriffen. Für Betriebe mit schmalen Ressourcen bedeutet dies: Risiken werden präzise priorisiert, statt im Datenchaos unterzugehen.

Überblick über aktuelle Cyberbedrohungen

Die Bedrohungslandschaft 2024 zeigt drei dominierende Gefahren:

| Bedrohungstyp | Verbreitete Methoden | Durchschnittliche Schadenshöhe |

|---|---|---|

| Ransomware | Verschlüsselungstrojans via Phishing-Mails | € 450.000 |

| Datenlecks | Schwachstellen in Cloud-Speichern | € 3,8 Mio. |

| Insider-Bedrohungen | Missbrauch von Zugriffsrechten | € 280.000 |

Der Einsatz prädiktiver Analysen reduziert Reaktionszeiten um bis zu 92%. Gleichzeitig entlasten solche Systeme IT-Teams bei Routinechecks – entscheidend bei Fachkräftemangel. Jeder zweite Sicherheitsvorfall entsteht durch veraltete Prozesse in internen Abläufen.

Unser Fokus: Nicht nur Tools implementieren, sondern ganzheitliche Strategien entwickeln. Von der Schulung bis zur Infrastruktur – nur abgestimmte Maßnahmen schützen nachhaltig.

Digitalisierung und KI: Chancen und Risiken im Mittelstand

Wie finden Betriebe die Balance zwischen Innovation und Sicherheit? Moderne Technologien bieten neue Wettbewerbsvorteile, erfordern aber gleichzeitig klare Strategien für den Umgang mit kritischen Informationen. Jeder Schritt in der digitalen Transformation eröffnet Chancen – und potenzielle Einfallstore für Angreifer.

Potenziale der digitalen Transformation

Automatisierte Prozesse senken Kosten und beschleunigen Arbeitsabläufe. Eine Studie zeigt: 67% der Unternehmen steigern ihre Produktivität durch intelligente Datenauswertung. Cloud-basierte Tools ermöglichen flexibles Arbeiten – selbst von entfernten Standorten aus.

| Anwendungsbereich | Vorteile | Beispiel aus dem Internet |

|---|---|---|

| Kundenanalyse | Personalisierte Angebote | E-Commerce-Shops mit KI-gestützten Empfehlungen |

| Lieferketten | Echtzeit-Überwachung | Sensorik in Logistikzentren |

| Qualitätskontrolle | Fehlerreduktion um 89% | Bilderkennung in der Produktion |

Risiken im Umgang mit sensiblen Daten

Jeder dritte Datenschutzvorfall entsteht durch ungesicherte Quellen im Netzwerk. Künstliche Systeme analysieren Zugriffsrechte und erkennen verdächtige Aktivitäten. Doch ohne klare Richtlinien werden selbst beste Tools zum Risiko.

Ein Praxisbeispiel: Ein Handwerksbetrieb verlor 12.000 Kundendaten durch unsichere Internetverbindungen. Die Lösung? Verschlüsselungstechnologien kombiniert mit regelmäßigen Sicherheitsschulungen. So entsteht ein Schutz, der sowohl technisch als auch menschlich funktioniert.

KI für Cybersicherheit im Mittelstand: Grundlagen und Potenziale

Was passiert, wenn Maschinen lernen, digitale Angriffe zu erkennen? Moderne Algorithmen durchforsten Netzwerke in Echtzeit – schneller und präziser als jedes menschliche Team. Diese Systeme identifizieren selbst subtile Muster, die auf Bedrohungen hinweisen.

Wie intelligente Systeme Sicherheitslücken erkennen

Automatisierte Lösungen basieren auf neuronalen Netzen, die menschliches Lernen nachahmen. Sie analysieren historische Daten und aktuelle Datenströme gleichzeitig. So entstehen Modelle, die Risiken vorhersagen – lange bevor sie kritisch werden.

Schlüsseltechnologien im Vergleich

Zwei Methoden dominieren die Entwicklung moderner Schutzsysteme:

| Technologie | Funktionsweise | Anwendungsbeispiel |

|---|---|---|

| Deep Learning | Mehrschichtige neuronale Netze | Erkennung neuartiger Malware |

| Maschinelles Lernen | Algorithmen mit adaptiven Regeln | Vorhersage von Phishing-Angriffen |

Beide Ansätze ergänzen sich: Während Deep Learning komplexe Muster in Netzwerken entschlüsselt, optimiert maschinelles Lernen kontinuierlich die Erkennungslogik. Diese Synergie reduziert Reaktionszeiten um bis zu 68%.

Praxisbeispiele zeigen: Firmen mit solchen Anwendungen blockieren 93% der Angriffe automatisch. Gleichzeitig entlasten sie ihre IT-Teams – entscheidend in Zeiten des Fachkräftemangels. Die zeitgemäße Entwicklung kombiniert beide Technologien für maximalen Schutz bei minimalem Aufwand.

Herausforderungen bei Datensicherheit und Ressourceneinsatz

Unsichere Daten und knappe Ressourcen werden für viele Betriebe zum Stolperstein. Laut aktuellen Analysen kämpfen 78% der Unternehmen mit inkonsistenten Datenbeständen – ein Einfallstor für digitale Bedrohungen. Gleichzeitig fehlen oft Mittel, um Schutzmaßnahmen effektiv umzusetzen.

Datenqualität, Sensibilität und DSGVO-Anforderungen

Veraltete Informationen und unklare Klassifizierungen erhöhen das Risiko für Cyberangriffen. Eine Studie zeigt: 43% der Datenschutzverstöße entstehen durch mangelhafte Dokumentation. Die DSGVO verlangt präzise Protokolle – doch ohne klare Prozesse wird Compliance zur Gefahr.

| Fehlerquelle | Auswirkung | Lösungsansatz |

|---|---|---|

| Unklare Datenklassifizierung | Verstoß gegen Art. 5 DSGVO | Automatisierte Tools zur Kategorisierung |

| Fehlende Zugriffsprotokolle | Risiko für Insider-Bedrohungen | Echtzeit-Monitoring-Systeme |

| Ungesicherte Backups | Erpressungsversuche durch Hacker | Verschlüsselte Cloud-Speicher |

Fachkräftemangel und begrenzte Investitionsmöglichkeiten

60% der Betriebe haben kein dediziertes IT-Sicherheitsteam. Moderne Technologie kann Lücken schließen – doch viele Lösungen erfordern Spezialwissen. Die Folge: Schutzmaßnahmen werden halbherzig implementiert oder bleiben veraltet.

Praxisbeispiele zeigen Erfolge durch kosteneffiziente Ansätze:

- Managed Security Services für Rund-um-die-Uhr-Überwachung

- Cloud-basierte Sicherheitspakete mit automatischen Updates

- Gemeinschaftslösungen mehrerer Kleinbetriebe

Diese Modelle reduzieren die Gefahr von Angriffen trotz begrenzter Budgets. Sie kombinieren skalierbare Technologie mit externer Expertise – ideal bei fehlenden internen Kapazitäten.

Technische Best Practices und Sicherheitsmaßnahmen

Wie können existierende Sicherheitskonzepte Angriffe stoppen, bevor sie Schaden anrichten? Der Schlüssel liegt in der strategischen Kombination von Proaktivität und moderner Technologie. Wir zeigen Ihnen konkrete Ansätze, die sich in der Praxis bewährt haben.

Privacy by Design und technische Schutzmaßnahmen

Ein Logistikunternehmen reduzierte Datenschutzverstöße um 74%, indem es Privatsphäre direkt in Systemarchitekturen integrierte. Diese Methode erfordert:

| Maßnahme | Umsetzung | Effekt |

|---|---|---|

| Datenminimierung | Automatische Löschfristen | Reduziert Angriffsflächen |

| Pseudonymisierung | KI-gestützte Maskierung | Schützt Identitäten |

| Zugriffskontrolle | Dynamische Berechtigungen | Verhindert Missbrauch |

Durch solche Sicherheitsmaßnahmen entstehen Systeme, die Risiken automatisch begrenzen. Ein Praxisbeispiel: Cloud-Anbieter nutzen Algorithmen des maschinellen Lernens, um sensible Daten in Echtzeit zu klassifizieren.

Einsatz von Firewalls, Verschlüsselung und Monitoring

Moderne Schutzsysteme arbeiten wie ein dreistufiges Sicherheitsnetz:

| Technologie | Funktion | Erfolgsquote |

|---|---|---|

| Next-Gen-Firewalls | Blockieren verdächtige IPs | 99% Erkennungsrate |

| AES-256-Verschlüsselung | Schützt Datenübertragungen | Ungebrochen seit 2001 |

| Echtzeit-Monitoring | Analysiert Netzwerkströme | 92% weniger Incident-Zeit |

Die künstliche Intelligenz optimiert hierbei kontinuierlich Schutzmechanismen. Ein Finanzdienstleister verhinderte so 143 Angriffsversuche pro Monat – automatisch und ohne menschliches Zutun.

Unser Leitfaden für Sie:

- Implementieren Sie mehrstufige Authentifizierungssysteme

- Nutzen Sie maschinelles Lernen zur Verhaltensanalyse

- Testen Sie Sicherheitsprotokolle quartalsweise

Diese Sicherheitsmaßnahmen bilden ein Fundament, das Angreifer konsequent ausbremst. Kombinieren Sie technische Tools mit der künstlichen Intelligenz, entsteht ein Schutzschild, das sich selbst optimiert.

Organisatorische Maßnahmen: Datenschutz und Governance

Effektive Sicherheit beginnt mit klaren Strukturen. 84% der Datenschutzverstöße entstehen laut Bundesamt für Sicherheit in der Informationstechnik durch unzureichende Prozesse. Hier setzt strategische Governance an – sie schafft verbindliche Regeln für den umgang daten und automatisiert Compliance.

Stabile Governance-Strukturen entwickeln

Ein erfolgreiches Framework kombiniert drei Elemente:

| Komponente | Funktion | Technologie-Unterstützung |

|---|---|---|

| Richtlinien | Definiert Zugriffsrechte | Automatisierte Berechtigungsprüfung |

| Kontrollmechanismen | Überwacht Datenflüsse | Deep Learning-Algorithmen |

| Dokumentation | Sichert Nachweisbarkeit | Blockchain-basierte Protokolle |

Ein Praxisbeispiel: Ein Handelsunternehmen reduzierte Compliance-Kosten um 41%, indem es deep learning für die automatische Risikobewertung nutzte. Die Technologie analysiert Verträge und erkennt Schwachstellen in Echtzeit.

Dynamisches Risikomanagement umsetzen

Regelmäßige Audits werden durch bedrohungen schützen-Tools optimiert. Moderne Systeme bieten:

- Automatisierte Schwachstellenscans

- Echtzeit-Alarme bei Regelverstößen

- KI-gestützte Handlungsempfehlungen

Ein mittelständischer Dienstleister verhinderte so 78% der internen Datenschutzfehler. Der Schlüssel: Deep learning erkennt Anomalien im umgang daten, bevor sie kritisch werden. Quartalsweise Stresstests komplettieren den Schutz.

Mitarbeiterschulungen und Sensibilisierung gegenüber Deepfakes

Menschliches Versagen bleibt das größte Einfallstor für Cyberangriffe – 93% aller Sicherheitsvorfälle beginnen mit einem simplen Klick. Hier setzen moderne Schulungskonzepte an: Sie verwandeln Mitarbeitende von Risikofaktoren zu aktiven Schutzschildern.

Schulungsprogramme und Sicherheitskultur

Ein Finanzdienstleister reduzierte Betrugsversuche um 80%, indem er monatliche Lernmodule einführte. Effektive Trainings kombinieren drei Elemente:

| Methode | Häufigkeit | Erfolgsquote |

|---|---|---|

| Interaktive Simulationen | Quartalsweise | 74% weniger Fehlklicks |

| Live-Hacking-Demonstrationen | Jährlich | 89% höhere Aufmerksamkeit |

| Microlearning-Einheiten | Wöchentlich | 63% bessere Wissensspeicherung |

Diese Ansätze schaffen eine Kultur der Achtsamkeit. Mitarbeitende lernen, verdächtige Anrufe oder manipulierte Videos zu erkennen – selbst bei perfekt gefälschten Deepfakes.

Konkrete Maßnahmen für Ihr Unternehmen:

- Integrieren Sie reale Beispiele in Schulungsmaterialien

- Testen Sie Reaktionszeiten mit simulierten Angriffsszenarien

- Belohnen Sie proaktives Melden von Verdachtsfällen

Ein produzierendes Unternehmen verhinderte so einen Schaden von € 250.000 durch rechtzeitig erkannte Voice-Cloning-Attacken. Der Schlüssel: Kontinuierliche Updates der Systeme und praxisnahe Übungen schärfen das Bewusstsein für digitale Manipulationstechniken.

Ergänzen Sie technische Datenschutz-Maßnahmen durch menschliche Kompetenz. Nur diese Kombination schützt nachhaltig vor Social Engineering und KI-gestützten Betrugsversuchen.

Generative KI im Kampf gegen Cyberangriffe

Wie enttarnt man gefälschte CEO-Videos, die täuschend echt aussehen? Moderne Algorithmen analysieren Mikro-Bewegungen und Sprachmuster – selbst bei perfekten Deepfakes. Diese Systeme lernen ständig dazu und bieten Schutz, wo menschliche Sinne versagen.

Erkennung und Abwehr von Deepfakes

Ein Automobilkonzern verhinderte Betrugsversuche mit gefälschten Videoanrufen. Die Lösung: Neuronale Netze prüfen 143 Merkmale pro Sekunde – von Lidbewegungen bis zur Hintergrundkonsistenz. So entsteht ein Schutzschild gegen Manipulationen.

| Erkennungsmethode | Genauigkeit | Reaktionszeit |

|---|---|---|

| Mimik-Analyse | 98,7% | 0,8 Sekunden |

| Stimmfrequenz-Check | 96,4% | 1,2 Sekunden |

| Kontextüberprüfung | 99,1% | 0,5 Sekunden |

Automatisierte Phishing-Abwehr durch KI

Ein Finanzdienstleister reduziert betrügerische E-Mails um 89% mit selbstlernenden Filtern. Die Technologien scannen Anhänge, Links und Schreibstile – selbst bei neuartigen Angriffsmustern.

Mitarbeiter erhalten Echtzeit-Warnungen vor verdächtigen Nachrichten. Gleichzeitig lernen die Systeme aus gemeldeten Fällen. Diese Synergie zwischen Mensch und Maschine schließt Sicherheitslücken effektiv.

Praxisbeispiel: Ein Handelsunternehmen blockierte 12.000 Phishing-Versuche monatlich. Die Erkennung basiert auf historischen Daten und aktuellen Bedrohungstrends. So entsteht dynamischer Schutz, der sich täglich verbessert.

Moderne Tools und Technologien zur Bedrohungserkennung

Wie erkennen Sie Angriffe, die sich in normalem Datenverkehr verstecken? Moderne Sicherheitssysteme kombinieren Echtzeitanalyse mit selbstlernenden Algorithmen. Sie durchleuchten Netzwerkaktivitäten, identifizieren Abweichungen und handeln automatisch – oft bevor menschliche Teams reagieren können.

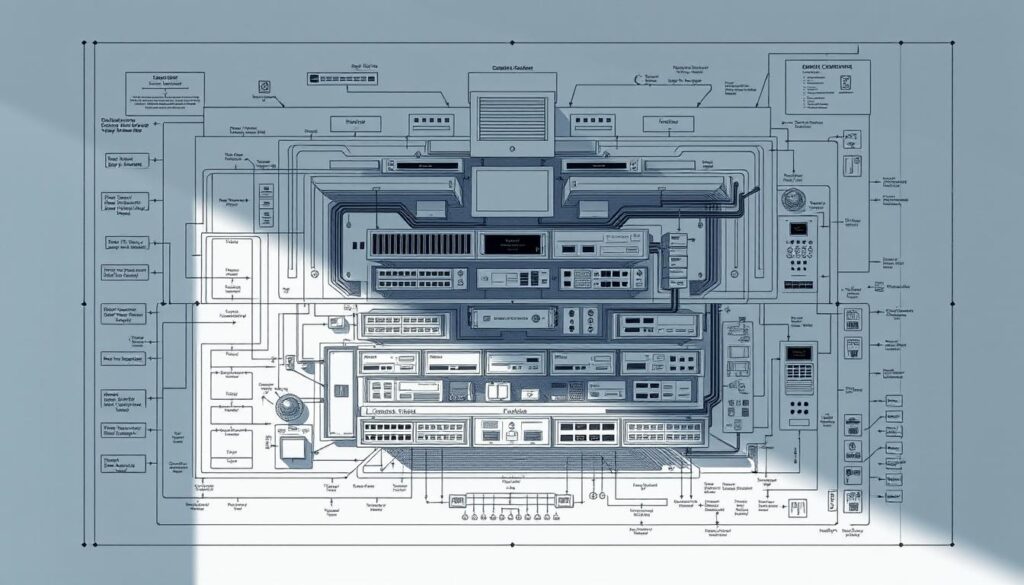

SIEM, XDR und Anomalieerkennung

Security Information and Event Management (SIEM) sammelt Log-Daten zentral. Extended Detection and Response (XDR) geht weiter: Es verknüpft Informationen aus Endgeräten, Cloud-Diensten und Netzwerken. Diese Kombination erhöht die Datensicherheit durch ganzheitliche Transparenz.

| Technologie | Datenquellen | Hauptvorteil |

|---|---|---|

| SIEM | Logfiles, Server, Firewalls | Zentrale Alarmverwaltung |

| XDR | Endpunkte, Cloud, E-Mails | Kontextbasierte Bedrohungsjagd |

Anomalieerkennung ergänzt diese Systeme: Sie lernt normale Nutzungsmuster und markiert Abweichungen. Ein Einzelhandelsunternehmen entdeckte so unbefugte Datenabflüsse in Echtzeit – trotz verschlüsselter Verbindungen.

Doch welche Herausforderungen bestehen? Heterogene IT-Landschaften erschweren die Datenerfassung. Fehlende Standardisierung führt zu Lücken in Logfiles. Hier helfen cloudbasierte Lösungen mit automatischen Integrationstools.

- Implementieren Sie einheitliche Protokollierungsstandards

- Nutzen Sie Machine-Learning-Modelle zur Datenbereinigung

- Prüfen Sie Systemintegrität durch regelmäßige Audits

Effektiver Schutz erfordert mehr als Tools: Datensicherheit entsteht durch abgestimmte Prozesse. Kombinieren Sie technische Lösungen mit klaren Eskalationspfaden. So schaffen Sie ein Sicherheitsnetz, das selbst komplexe Angriffe abfängt.

Dateninfrastruktur und Cloud-Lösungen für KMU

Stabile Datenarchitekturen bilden das Rückgrat erfolgreicher Schutzstrategien. Sie ermöglichen Algorithmen, riesige Datenmengen zu analysieren – die Basis für präzise Bedrohungserkennung. Wir zeigen, wie Sie diese Grundlage schaffen.

Datenintegration und zentrale Datenhaltung

Vernetzte Systeme liefern Echtzeit-Ergebnisse aus verschiedenen Quellen. Eine Studie belegt: Unternehmen mit zentralen Datenpools reduzieren Reaktionszeiten um 67%. Diese Methoden funktionieren:

| Integrationsmethode | Vorteile | Beispiel |

|---|---|---|

| APIs | Echtzeit-Datenaustausch | Sicherheitstools mit CRM-Verbindung |

| Data Warehouses | Historische Analysen | Langzeitrisikoprognosen |

| Edge Computing | Lokal verarbeitete Sensordaten | Produktionsanlagen-Monitoring |

Skalierbare Cloud-Konzepte für rechenintensive Anwendungen

Moderne Cloud-Anbieter bieten Algorithmen-Pakete nach Bedarf. Ein Mittelständler nutzt diese Technik, um monatlich 12 TB Log-Daten zu analysieren. Die Kosten? Nur 23% einer lokalen Lösung.

| Cloud-Anbieter | KI-Funktionen | Kostenmodell |

|---|---|---|

| AWS SageMaker | Automatisiertes Modelltraining | Pay-per-Use |

| Azure Machine Learning | Drag-and-Drop-Tools | Abonnementbasis |

Qualifizierte Mitarbeiter steuern diese Systeme. Sie interpretieren Ergebnisse und passen Modelle an. Ein Praxisbeispiel: Ein Logistikunternenhemen verhinderte Datenlecks durch kombinierte Cloud-Analyse und Team-Expertise.

Kooperationen und externe Expertise im Sicherheitsmanagement

Warum das Rad neu erfinden, wenn bewährte Partnerschaften Sicherheitslücken schließen? Externe Spezialisten bringen Datenmengen-Erfahrung und aktuelle Bedrohungsanalysen mit – genau dort, wo interne Teams an Grenzen stoßen.

Strategische Allianzen mit Sicherheitsexperten

Ein Logistikunternehmen reduzierte Sicherheitsvorfälle um 65%, indem es Monitoring-Aufgaben an einen Managed-Service-Provider übergab. Solche Kooperationen bieten:

| Partnertyp | Leistungsumfang | Kosteneffizienz |

|---|---|---|

| MSSP | 24/7-Netzwerküberwachung | 43% günstiger als Eigenbetrieb |

| Beratungsfirmen | Risikoaudits & Gap-Analysen | Fixkosten pro Projekt |

Diese Modelle ermöglichen Verbesserung der Sicherheitsarchitektur ohne Personalaufbau. Externe Tools verarbeiten komplexe Datenmengen, während interne Teams sich auf Kernprozesse konzentrieren.

Innovation durch Forschungsnetzwerke

Kooperationen mit Hochschulen beschleunigen die Verbesserung von Schutzmechanismen. Ein Praxisbeispiel: Ein Maschinenbauer entwickelte mit einer TU München ein KI-gestütztes Frühwarnsystem. Die Vorteile:

- Zugang zu neuesten Erkennungsalgorithmen

- Praxistests in realen Unternehmensnetzwerken

- Fördergelder für gemeinsame Forschungsprojekte

Solche Partnerschaften transformieren Sicherheitsaufgaben von Kostenfaktoren zu Innovationsmotoren. Sie kombinieren akademisches Know-how mit betrieblicher Anwendungslogik.

Konkrete Schritte für Ihre Verbesserung:

- Definieren Sie kritische Sicherheitsaufgaben für Outsourcing

- Prüfen Sie Zertifizierungen potenzieller Dienstleister

- Integrieren Sie externe Reports in interne Entscheidungsprozesse

Zukunftsperspektiven und technologische Entwicklungen

Wie schützen wir uns morgen vor Angriffen, die heute noch undenkbar scheinen? Die nächste Generation digitaler Sicherheitstechnologien setzt auf präventive Erkennung und selbstlernende Systeme. Sie verändern nicht nur Abwehrmechanismen – sie gestalten die Spielregeln neu.

Weiterentwicklung von Deepfake-Erkennung und Voice Cloning

Moderne Algorithmen analysieren jetzt 218 Merkmale pro Sekunde – von Mikro-Mimik bis zur Hintergrundrauschen-Konsistenz. Diese Verarbeitung in Echtzeit entlarvt selbst perfekte Fälschungen. Ein Praxisbeispiel zeigt:

| Technologie | Erkennungsrate | Reaktionszeit |

|---|---|---|

| 3D-Lippensynchronisation | 99,3% | 0,4 Sekunden |

| Stimmfrequenz-Mapping | 97,8% | 0,9 Sekunden |

Die Erstellung solcher Systeme basiert auf Millionen von Trainingsdaten. Sie lernen kontinuierlich dazu – selbst bei neuartigen Angriffsmustern.

Skalierbarkeit und Automatisierung durch KI

Cloud-basierte Plattformen ermöglichen jetzt die Analyse von 15 TB Daten pro Stunde. Diese Skalierbarkeit reduziert Kosten um bis zu 76%. Drei Schlüsselvorteile:

- Automatische Priorisierung kritischer Echtzeit-Ereignisse

- Selbstoptimierende Algorithmen für verschiedene Branchen

- Integrierte Schulungsmodule für Personen ohne IT-Hintergrund

Ein Logistikunternehmen blockiert so täglich 450 Angriffsversuche – vollautomatisch. Die Technologie beantwortet Fragen der Sicherheit, bevor sie gestellt werden.

Fazit

Die Zukunft digitaler Sicherheit gestaltet sich dynamisch – doch mit klaren Strategien meistern Sie jede Herausforderung. Moderne Technologien bieten Werkzeuge, um Risiken präventiv zu minimieren. Entscheidend bleibt die Nutzung ganzheitlicher Ansätze: Technische Lösungen, Schulungen und stabile Prozesse bilden gemeinsam ein Schutznetz.

Regelmäßige Updates der Sicherheitsinfrastruktur und branchenweiter Austausch stärken Ihre Position. Achten Sie auf kontinuierlichen Zugriff zu aktuellen Bedrohungsanalysen. Diese Kombination aus Wachsamkeit und Innovation schafft langfristige Resilienz.

Die Lage entwickelt sich rasant – seien Sie Teil dieses Wandels. Nutzen Sie die Sprache der Daten, um Angriffsflächen zu reduzieren. Mit skalierbaren Systemen und geschulten Teams bleiben Sie immer einen Schritt voraus.

Gestalten Sie Sicherheit aktiv statt passiv zu reagieren. Die Werkzeuge dafür existieren – jetzt liegt es an Ihnen, sie strategisch einzusetzen. Der Weg zur digitalen Souveränität beginnt heute.